Zoals eerder vermeld, moet een succesvolle DLP-implementatie alle 3 de belangrijkste gegevensexfiltratiekanalen omvatten, namelijk Web, Samenwerking applicaties (Teams, Sharepoint. OneDrive) en Eindpunt met al hun subcomponenten.

Als het gaat om eindpunten, is het onboarden van Windows-werkstations naar Purview vrij eenvoudig. Als uw organisatie MacOS-apparaten levert aan uw gebruikers, moeten deze apparaten ook worden onboarded naar Microsoft Purview. In dit blogartikel lees je hoe je dat kunt bereiken.

Voordat we beginnen, is het belangrijk om te weten dat Microsoft Purview de voorkeur geeft aan Windows-eindpunten bij het brengen van DLP-besturingselementen. Dit betekent dat niet alle DLP-mogelijkheden die mogelijk zijn met Windows-eindpunten, beschikbaar zijn voor MacOS-computers. De onderstaande tabel geeft een overzicht van de niet-ondersteunde functies voor MacOS-systemen.

| Montuur | Sub-instelling | Windows-eindpunten | MacOS-eindpunten |

| Bewijsverzameling instellen voor bestandsactiviteiten op apparaten | Bewijscache instellen op apparaat | Ondersteund | Niet ondersteund |

| Dekking en uitsluitingen van netwerkshares | N.v.t. | Ondersteund | Niet ondersteund |

| VPN-instellingen | N.v.t. | Ondersteund | Niet ondersteund |

Dit artikel is gericht op het onboarden van MacOS-apparaten naar Microsoft Purview met behulp van Microsoft Intune. Om dat te bereiken, moeten MacOS-apparaten al zijn onboarded bij Microsoft Intune en moet Microsoft Defender voor Eindpunt ook op de MacOS-apparaten zijn geïnstalleerd.

Voorwaarden

- U moet over de benodigde bevoegdheden beschikken om de acties uit te voeren op Microsoft Intune en Microsoft Purview. Om het te vereenvoudigen, hebben we de rechten Beveiligingsbeheerder en Compliancebeheerder verkregen.

- Windows Defender voor Eindpunt moet worden uitgevoerd op de MacOS-apparaten.

- De MacOS-apparaten moeten zijn aangemeld bij Microsoft Intune met behulp van de bedrijfsportaltoepassing.

- Op de macOS-apparaten moet macOS 10.12 (Sierra) of hoger worden uitgevoerd.

Nadat we ervoor hebben gezorgd dat aan alle vereisten is voldaan, zijn er nog drie stappen om de operatie af te ronden.

1. Verzamelen van de configuratiepakketten

Voor de onboarding-bewerking moeten minimaal 5 MacOS-configuratiebeleidsregels worden gemaakt in het Microsoft Intune-configuratiemenu voor macOS.

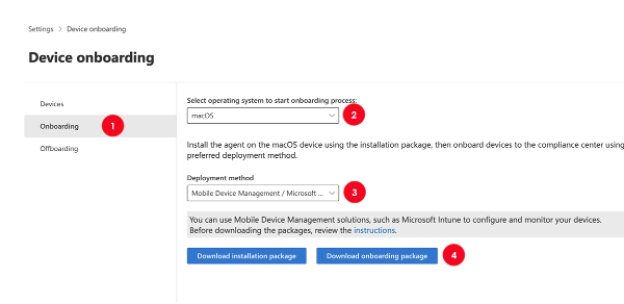

De eerste plaats om de configuratiebestanden te verzamelen, is de onboardingpagina van de Microsoft Purview-portal voor apparaten. Dit menu is te bereiken via de menu-items Instellingen Apparaat Onboarding Onboarding.

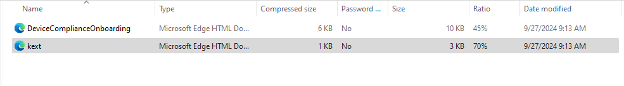

Binnen het onboarding pakket zitten 2 configuratiebestanden, Device Compliance Onboarding en 3rd party Kernel Extensions (kext).

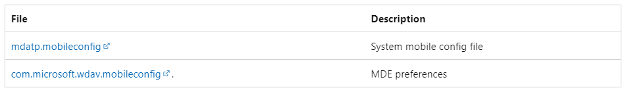

Na deze stap moet u deze link volgen om nog 2 bestanden te downloaden, zoals weergegeven in de volgende schermafbeelding.

Het bestand mdatp.mobileconfig is een gebundeld configuratiebestand, dat verschillende afzonderlijke configuratiebestanden vervangt. Microsoft raadt aan dit bestand te gebruiken om het eenvoudiger te maken en menselijke fouten tijdens de configuratie te voorkomen.

Aan het einde van de voorbereidingsstap moeten we 4 bestanden hebben.

2. Configuratiebeleid maken voor MacOS-apparaten

Op voorwaarde dat we de bedrijfsportal en Microsoft Defender voor Eindpunt al op MacOS-computers hebben geïnstalleerd, kunnen we beginnen met het configureren van het configuratiebeleid op basis van gedownloade bestanden.

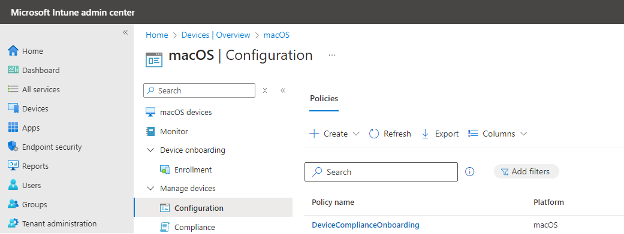

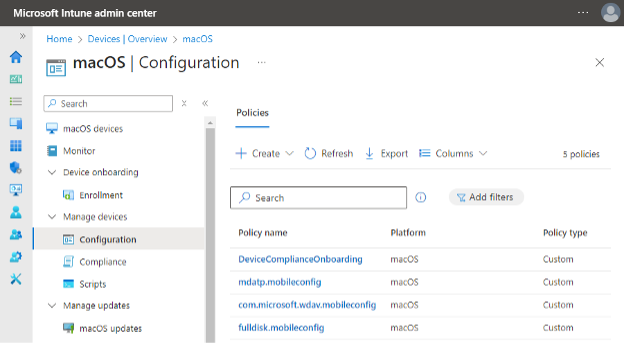

Om dit te bereiken, moeten we naar Configuratiebeleid voor MacOS-apparaten gaan. Het pad is Home > Devices | Overzicht > macOS.

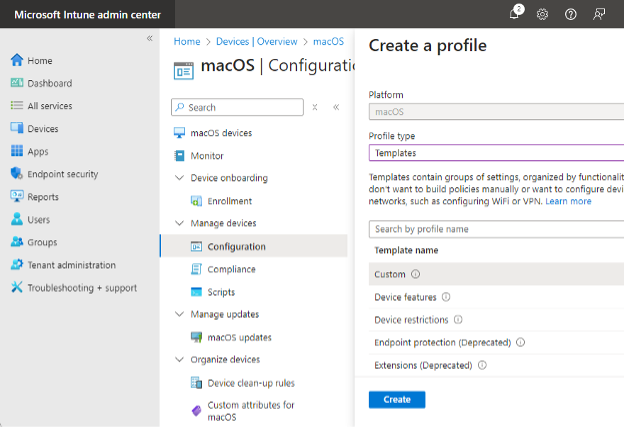

We moeten dan profielen maken met elk van de eerder gedownloade bestanden, 4 in totaal. We moeten op de knop + Maken klikken om nieuw beleid te maken en mee te volgen. De configuratie is eenvoudig, maar Microsoft heeft niet alles in hun documentatie gedocumenteerd.

Bij de eerste stap moet een aangepaste sjabloon worden geselecteerd voor het MacOS-besturingssysteem.

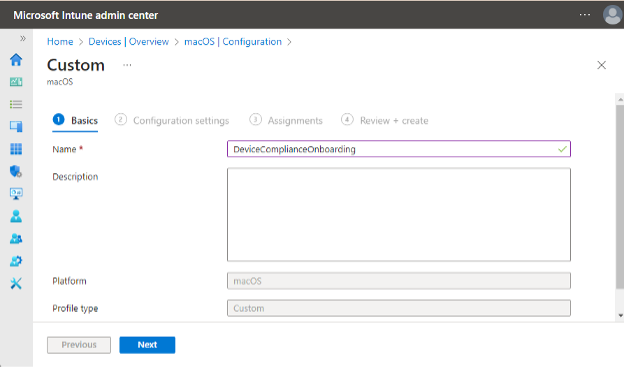

Het is een goede gewoonte om het configuratiebeleid een naam te geven met de naam van het bestand waaruit ze zijn gemaakt. In ons voorbeeld zal het als volgt zijn.

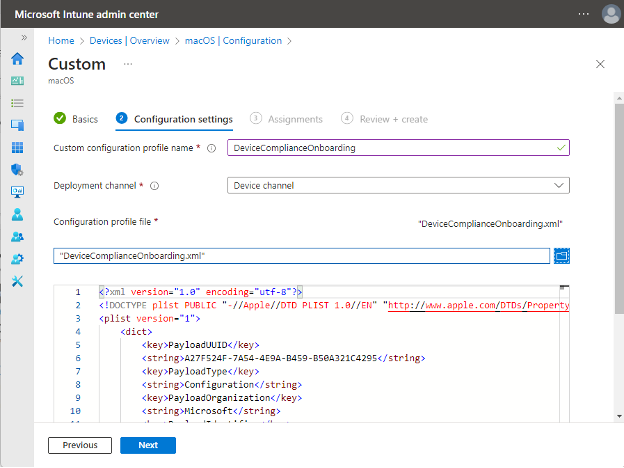

In de tweede stap kunnen we dezelfde naam gebruiken. Het implementatiekanaal moet worden gekozen als ‘Apparaatkanaal’. Als het bestandspad correct is opgegeven, verschijnt de inhoud van het configuratiebestand in het vak.

In de laatste configureerbare stap moet het bereik van het configuratiebeleid worden gedefinieerd.

Nadat alle configuratiebeleidsregels met succes zijn gemaakt, ziet het er ongeveer zo uit.

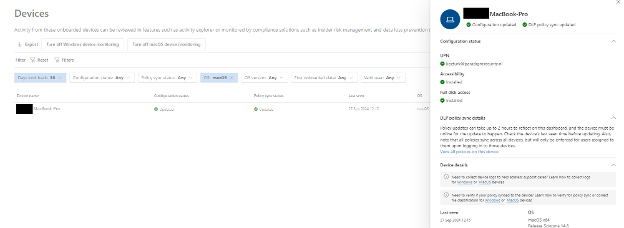

Op dit punt moeten we het minstens een uur geven, zodat het beleid naar alle computers wordt doorgegeven.

3. Verificatie

Aan het einde van de uren moeten we naar het Microsoft Purview-onboardingscherm voor apparaten navigeren. Alle velden zouden er goed uit moeten zien om Microsoft Purview zonder problemen te laten werken op MacOS-computers.

Conclusie

In dit artikel wordt uitgelegd hoe MacOS-computers in uw organisatie kunnen worden beveiligd met Microsoft Purview. We raden u aan uw DLP-beleid te testen op onboarded computers om er zeker van te zijn dat geconfigureerde beleidsregels werken zoals verwacht.

Aarzel niet om contact met ons op te nemen voor uw vragen of als u ondersteuning nodig heeft bij uw implementaties.