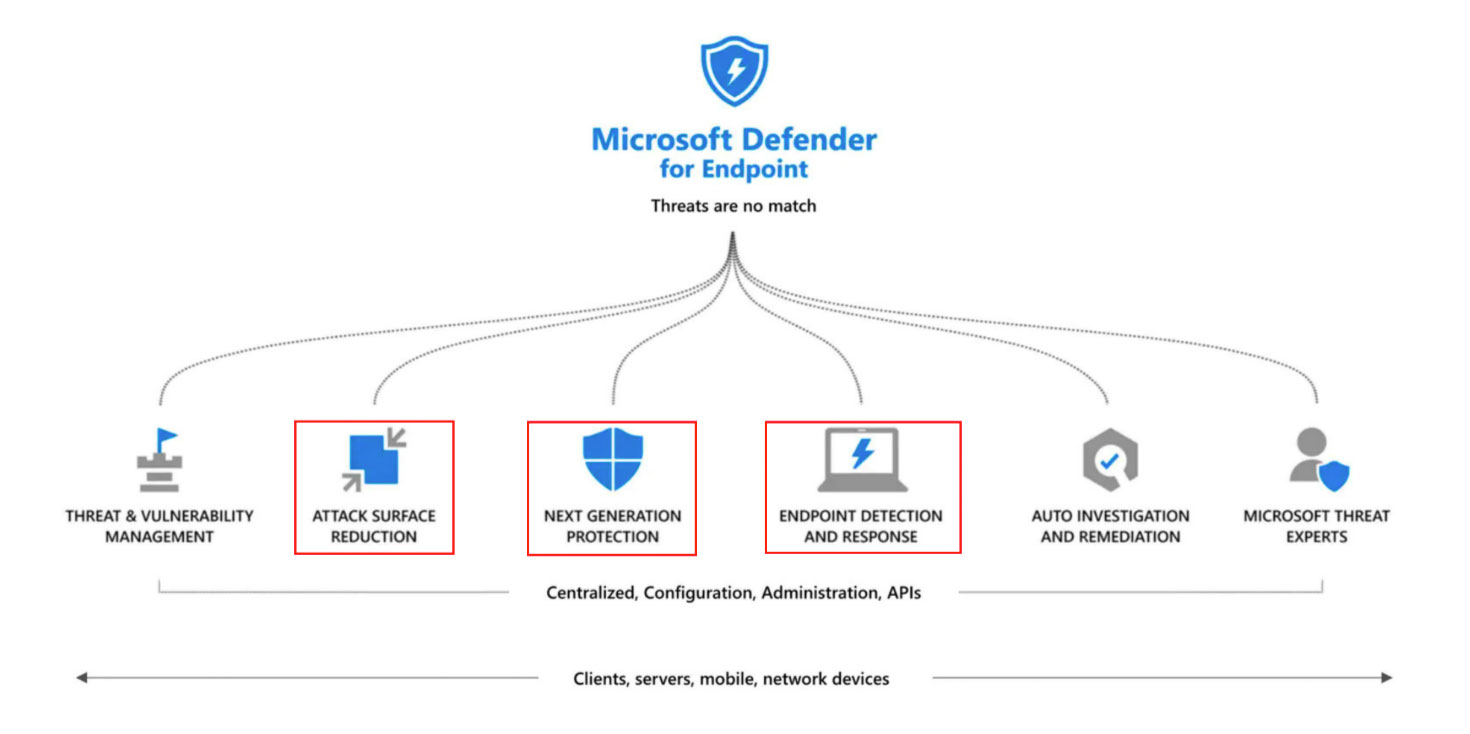

Optimalisatie van Microsoft Defender for Endpoint op apparaten met beperkte middelen

In het snel veranderende cybersecuritylandschap van vandaag is het cruciaal om alle endpoints binnen een organisatie te beschermen. Veel bedrijven staan echter voor unieke uitdagingen bij het beveiligen van niet-traditionele apparaten met beperkte hardwarebronnen, zoals die in IT/OT-omgevingen. Dit artikel verkent hoe Microsoft Defender for Endpoint (MDE) effectief kan worden geïmplementeerd op apparaten met beperkte…