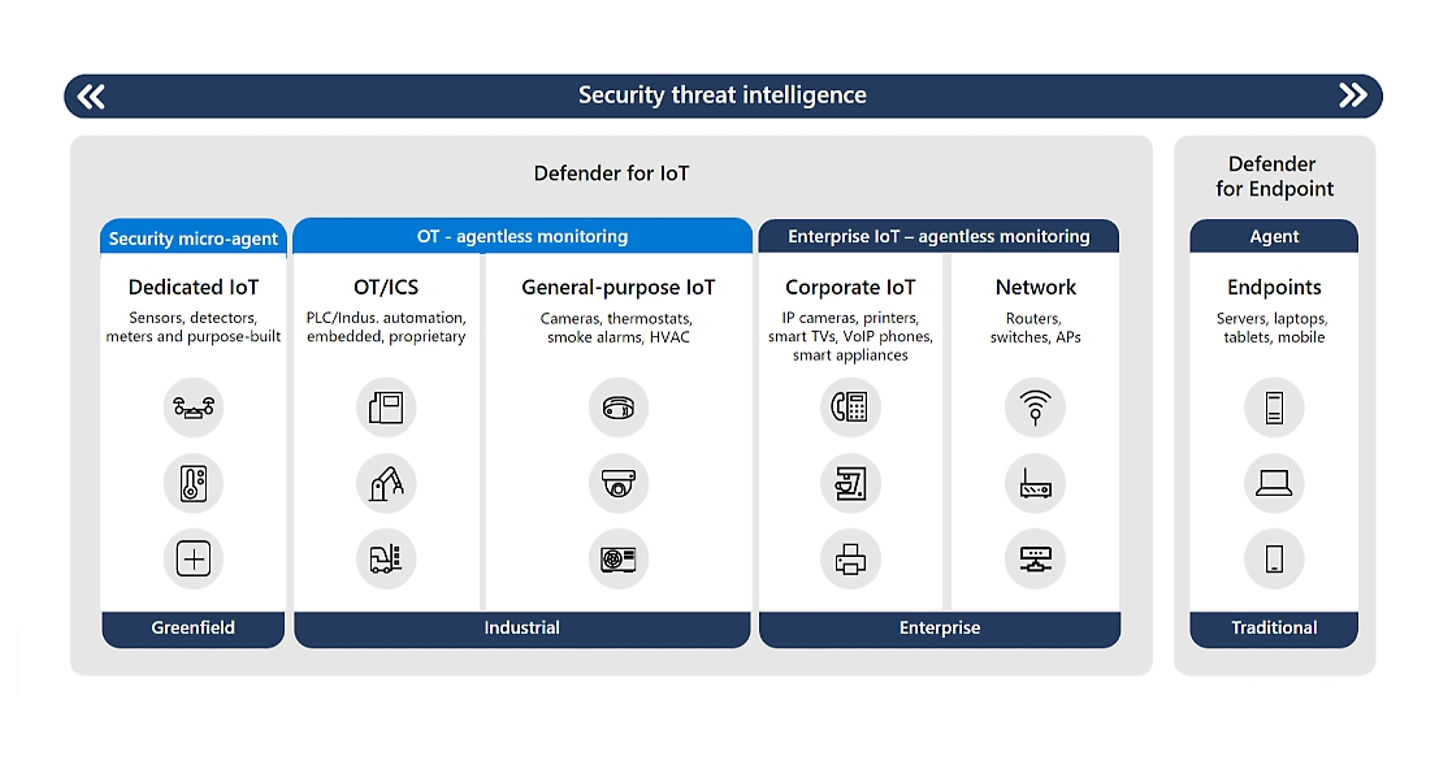

In het snel veranderende cybersecuritylandschap van vandaag is het cruciaal om alle endpoints binnen een organisatie te beschermen. Veel bedrijven staan echter voor unieke uitdagingen bij het beveiligen van niet-traditionele apparaten met beperkte hardwarebronnen, zoals die in IT/OT-omgevingen. Dit artikel verkent hoe Microsoft Defender for Endpoint (MDE) effectief kan worden geïmplementeerd op apparaten met beperkte middelen, om robuuste beveiliging te garanderen zonder prestaties te compromitteren.

De uitdaging begrijpen

Veel organisaties vertrouwen op apparaten met beperkte CPU- en RAM-capaciteiten, met name in industriële omgevingen en operationele technologieomgevingen. Deze apparaten vereisen speciale aandacht bij het implementeren van geavanceerde beveiligingsoplossingen zoals Microsoft Defender for Endpoint.

Microsoft Defender for Endpoint: een veelzijdige oplossing

Microsoft Defender for Endpoint is een beveiligingsplatform van ondernemingsklasse dat is ontworpen om geavanceerde bedreigingen te voorkomen, detecteren en erop te reageren. Dankzij de veelzijdigheid is het geschikt voor apparaten met beperkte middelen, waaronder apparaten die Windows 10 en Windows 11 gebruiken.

Minimale systeemeisen

Microsoft Defender for Endpoint biedt flexibiliteit om apparaten met beperkte hardwarecapaciteit te ondersteunen en is daardoor geschikt voor IT/OT-omgevingen. Belangrijke voordelen zijn onder andere:

- Geavanceerde detectie- en preventiemogelijkheden.

- Aanpasbare instellingen om prestaties op apparaten met lage middelen te optimaliseren.

- Naadloze integratie met bestaande beveiligingsinfrastructuur.

- Agentgebaseerde kwetsbaarheidsscanning (extra licentie vereist).

Minimale systeemvereisten voor MDE:

- Besturingssysteem: Windows 10 (Enterprise/Pro) of Windows 11 (Pro/Enterprise), versie 1809 of later.

- CPU: Dual-core processor van 1 GHz.

- RAM: 2 GB.

- Schijfruimte: 1 GB vrij.

- Netwerkbandbreedte: minimaal 100 KB/s.

Voor apparaten met beperkte middelen kunt u niet-essentiële services uitschakelen en achtergrondprocessen optimaliseren.

Netwerkconnectiviteit

Microsoft Defender voor Endpoint vereist toegang tot verschillende online services voor updates, bedreigingsinformatie en diagnostiek. Zorg ervoor dat de volgende domeinen toegankelijk zijn:

| Service | Domeinen (FQDNs) | Ports | Doel |

| Defender for Endpoint | *.security.microsoft.com | 443 | Communicatie met MDE-portaal |

| Cloud Service | *.windowsupdate.com *.microsoft.com | 443 | Updates en patches |

| Diagnostiek | *.wdcp.microsoft.com *.wd.microsoft.com | 443 | Endpoint-diagnostiek |

| Threat Intelligence | *.prod.security.microsoft.com | 443 | Updates voor bedreigingen |

| Security Configurations | *.smartscreen.microsoft.com | 443 | URL-filtering van SmartScreen |

| Telemetry Services | *.vortex-win.data.microsoft.com | 443 | Telemetriegegevens |

Belangrijke notities:

- Deze domeinen moeten toegankelijk zijn zonder SSL-inspectie.

- Proxyservers moeten HTTPS CONNECT ondersteunen voor poort 443.

- Zorg dat de netwerkvertraging minimaal is voor kritieke communicatie.

Optionele netwerkendpoints (voor extra mogelijkheden)

| Service | Domeinen (FQDNs) | Poorten | Beschrijving |

| Defender Content | *.microsoftupdate.com | 443 | Inhoudslevering en handtekeningen |

| Incident Response | *.support.microsoft.com | 443 | Ondersteuning op aanvraag |

| Device Management | *.azureedge.net | 443 | Distributie van Defender-agentupdates |

Richtlijnen voor prestatie-optimalisatie

Computers met beperkte hardwaremiddelen vereisen zorgvuldige afstemming van Defender for Endpoint-functies om de impact op de prestaties te minimaliseren:

Real-time Protection

Real-time bescherming moet altijd actief blijven. De impact op verwerkingsbronnen kan echter worden verminderd door:

- Scans te beperken tot kritieke bestanden en processen.

- Uitzonderingen te configureren voor vertrouwde OT-specifieke toepassingen.

- Houd uitzonderingen tot een minimum, omdat malware zich kan richten op uitgesloten locaties om beveiligingscontroles te omzeilen.

Full Scans

- Plan volledige scans tijdens niet-operationele uren.

- Beperk CPU-gebruik tot 30%-50% via de configuratieoptie:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender Antivirus > Scan

Cloud-Delivered Protection

Cloud-geleverde bescherming maakt gebruik van Microsoft\u2019s cloudgebaseerde analyse voor real-time bedreigingsdetectie en -reactie. Dit kan worden geoptimaliseerd door:

- Alleen cloudbescherming in te schakelen tijdens activiteiten met een hoog risico.

- Telemetrie-instellingen te configureren om het gebruik van middelen in balans te brengen met effectiviteit.

- Frequentie van cloud-lookup te beperken:

Set-MpPreference -MAPSReporting Advanced - Time-out voor cloudbescherming configureren:

Set-MpPreference -CloudBlockLevel Low.

Endpoint Detection and Response (EDR)

EDR verzamelt gedetailleerde telemetriegegevens voor geavanceerde bedreigingsdetectie en -jacht. Dit kan worden geoptimaliseerd door:

Het verzamelen van telemetriegegevens te beperken tot het minimum dat nodig is voor effectieve bescherming.

Gebruik Intune of Group Policy om diagnostische gegevens in te stellen:

Path: Computer Configuration > Administrative Templates > Windows Components > Data Collection and Preview Builds

Policy: Allow Telemetry

Aanbevolen instelling: Basic.

Set-MpPreference -SubmitSamplesConsent 2

(2: Gegevens alleen verzenden voor bekende bedreigingen.)

Network Protection

Netwerkbescherming blokkeert schadelijke domeinen en IP-adressen. Het kan worden geoptimaliseerd door:

Smart Screen of Network Protection uit te schakelen voor apparaten met minimaal internetgebruik.

Configuratie:

Pas instellingen voor netwerkbescherming aan via Intune of Groepsbeleid:

Path: Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender SmartScreen

Beleid: Configure Network Protection.

Aanbevolen instelling: Audit Mode

Data Retention and Forensics

Gedetailleerde forensische gegevens worden standaard 15 dagen bewaard. Dit kan worden verlaagd naar 7 dagen om de impact op schijfruimte te minimaliseren:

Set-MpPreference -ScanPurgeItemsAfterDelay 7

Implementatie en monitoring

Bij het implementeren van MDE op apparaten met beperkte middelen:

- Gebruik geschikte installatiemethoden (bijvoorbeeld Microsoft Endpoint Configuration Manager, Groepsbeleid).

- Schakel modi met lage impact in voor apparaten met beperkte middelen.

- Gebruik apparaattags of MDE-beheergroepen om apparaten te scheiden.

- Controleer de apparaatstatus en connectiviteit via het Microsoft 365 Defender-portaal.

- Monitor het gebruik van bronnen om te zorgen dat MDE geen verstoringen veroorzaakt.

Conclusie

Het implementeren van Microsoft Defender for Endpoint op apparaten met beperkte middelen vereist zorgvuldige planning en optimalisatie. Door deze richtlijnen te volgen, kunnen organisaties hun beveiligingspositie verbeteren zonder afbreuk te doen aan prestaties. Met deze “best practices” kunnen bedrijven de kracht van Microsoft Defender for Endpoint benutten om hun gehele apparatenecosysteem te beschermen en een uitgebreide beveiligingsdekking te garanderen in een steeds complexer digitaal landschap.